Los ciberdelincuentes y los espías que trabajan para los estados-nación coexisten subrepticiamente dentro de los mismos enrutadores de marca comprometidos mientras usan los dispositivos para disfrazar ataques motivados tanto por ganancias financieras como por espionaje estratégico, dijeron los investigadores.

En algunos casos, la coexistencia es pacífica, ya que piratas informáticos motivados financieramente proporcionan a espías acceso a enrutadores ya comprometidos a cambio de una tarifa, informaron el miércoles investigadores de la firma de seguridad Trend Micro. En otros casos, los piratas informáticos que trabajan en grupos de amenazas persistentes avanzadas respaldados por estados nacionales toman el control de dispositivos previamente pirateados por los grupos de delitos cibernéticos. A veces, los dispositivos se ven comprometidos de forma independiente varias veces por diferentes grupos. El resultado es un acceso libre para todos a los enrutadores internos y, en menor medida, a los dispositivos VPN y servidores privados virtuales proporcionados por las empresas de hosting.

«Los ciberdelincuentes y los actores de amenazas persistentes avanzadas (APT) comparten un interés común en las capas de anonimización de proxy y los nodos de redes privadas virtuales (VPN) para ocultar rastros de su presencia y dificultar la detección de actividades maliciosas», afirman los investigadores de Trend Micro Feike Hacquebord y Fernando Merces. escribió. «Este interés compartido da como resultado un tráfico de Internet malicioso que combina motivos financieros y de espionaje».

Pawn Storm, un spammer y un servicio proxy

Un buen ejemplo es una red compuesta principalmente por dispositivos EdgeRouter vendidos por el fabricante Ubiquiti. Después de que el FBI descubrió que había sido infectado por un grupo respaldado por el Kremlin y utilizado como botnet para camuflar ataques en curso contra gobiernos, ejércitos y otras organizaciones en todo el mundo, comenzó una operación en enero para desinfectarlos temporalmente.

Los piratas informáticos rusos obtuvieron el control después de que los dispositivos ya estaban infectados con Moobot, que es un malware botnet utilizado por actores de amenazas con motivación financiera no afiliados al gobierno ruso. Estos actores de amenazas instalaron Moobot después de explotar por primera vez las credenciales de administrador predeterminadas conocidas públicamente que no habían sido eliminadas de los dispositivos por las personas que los poseían. Los piratas informáticos rusos, conocidos por diversos nombres, incluidos Pawn Storm, APT28, Forest Blizzard, Sofacy y Sednit, explotaron una vulnerabilidad en el malware Moobot y lo utilizaron para instalar scripts personalizados y malware que convirtieron la botnet en un ciberespionaje global. plataforma.

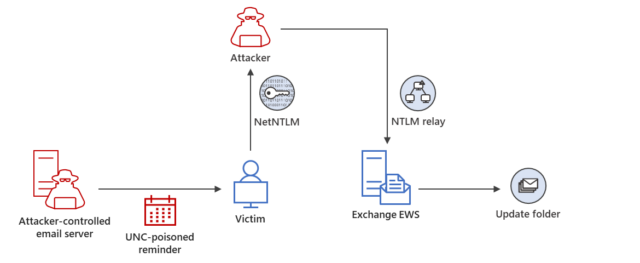

Los investigadores de Trend Micro dijeron que Pawn Storm estaba usando la botnet secuestrada para representar (1) inicios de sesión que usaban credenciales de cuentas robadas y (2) ataques que explotaban una vulnerabilidad crítica. vulnerabilidad de día cero en Microsoft Exchange que no se solucionó hasta marzo de 2023. Los exploits de día cero permitieron a Pawn Storm obtener el hash criptográfico de las contraseñas de Outlook de los usuarios simplemente enviándoles un correo electrónico con un formato especial. Una vez en posesión del hachís, Pawn Storm realizó lo que se conoce como Ataque de retransmisión hash NTLMv2 que canalizaba los inicios de sesión a las cuentas de usuario a través de uno de los dispositivos de la botnet. Microsoft proporcionó un diagrama del ataque que se muestra a continuación:

microsoft

Trend Micro observó que se utilizaba la misma botnet para enviar spam con temas farmacéuticos que tienen las características de lo que se conoce como la pandilla Canadian Pharmacy. Otro grupo instaló malware conocido como Ngioweb en dispositivos botnet. Ngioweb fue encontrado por primera vez en 2019 ejecutándose en enrutadores de DLink, Netgear y otros fabricantes, así como en otros dispositivos correr Linux sobre hardware x86, ARM y MIPS. El propósito de Ngioweb es proporcionar servidores proxy que las personas puedan utilizar para enrutar sus actividades en línea a través de una serie de direcciones IP que cambian periódicamente, particularmente aquellas ubicadas en los EE. UU. con reputación de confiabilidad. No está claro exactamente quién utiliza el servicio de Ngioweb.

Los investigadores de Trend Micro escribieron:

En el caso específico de los Ubiquiti EdgeRouters comprometidos, observamos que un operador de botnet ha estado instalando servidores SSH con puerta trasera y un conjunto de scripts en los dispositivos comprometidos durante años sin mucha atención por parte de la industria de la seguridad, lo que permite un acceso persistente. Otro actor de amenazas instaló el malware Ngioweb que se ejecuta solo en la memoria para agregar los bots a una botnet proxy residencial disponible comercialmente. Lo más probable es que Pawn Storm forzara fácilmente las credenciales de los servidores SSH con puerta trasera y así obtuviera acceso a un grupo de dispositivos EdgeRouter de los que podrían abusar para diversos fines.

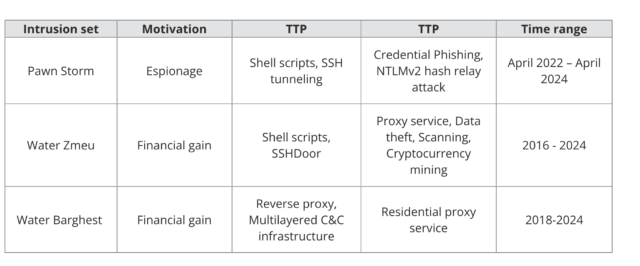

Los investigadores proporcionaron la siguiente tabla, que resume el acuerdo para compartir botnets entre Pawn Storm y los otros dos grupos, rastreados como Water Zmeu y Water Barghest:

Tendencia Micro

No está claro si alguno de los grupos fue responsable de instalar el malware Moobot mencionado anteriormente que el FBI informó haber encontrado en los dispositivos. De lo contrario, eso significaría que los enrutadores fueron infectados de forma independiente por tres grupos motivados financieramente, además de Pawn Storm, lo que subraya aún más la prisa constante de múltiples grupos de amenazas por establecer puestos de escucha secretos dentro de los enrutadores. Los investigadores de Trend Micro no estuvieron disponibles para aclararlo.

La publicación continuó informando que, si bien la operación de enero del FBI hizo mella en la infraestructura de la que dependía Pawn Storm, las limitaciones legales impidieron que la operación previniera la reinfección. Es más, la botnet también incluía servidores públicos virtuales y dispositivos Raspberry Pi que no se vieron afectados por la acción del FBI.

«Esto significa que a pesar de los esfuerzos de las autoridades, Pawn Storm todavía tiene acceso a muchos otros activos comprometidos, incluidos EdgeServers», dice el informe de Trend Micro. “Por ejemplo, la dirección IP 32[.]143[.]50[.]222 se utilizó como reflector SMB alrededor del 8 de febrero de 2024. La misma dirección IP se utilizó como proxy en un ataque de phishing de credenciales el 6 de febrero de 2024 contra varios funcionarios gubernamentales de todo el mundo”.